2013年的网络空间被一种新型概念主宰-高级可持续性威胁—也就当前网上出镜率很高的“APT”。而极具讽刺意义的是,中国黑客几乎成为了所有APT的代名词,人们也开始纷纷研究和猜测这些神秘黑客组织的来源于构成。自年初以来,各大媒体和安全公司不断爆出与中国有关的黑客组织和网络攻击活动,其中最传奇的四个APT要数:

曼迪昂特揭露的APT1;

卡巴斯基公司曝光的“Icefog”;

赛门铁克公司曝光的“隐匿山猫”;

纽约时报公布的APT12。

美国政府和安全公司均试图将这“四大传奇”黑客组织与中国政府和军队联系起来,而中国官方却始终重申与这些组织毫无关系。大量的媒体报道、美中之间的博弈、接近于现实的间谍活动以及近似于科幻的故事情节,这一切都吸引了无数网民的眼球,引发了公众对黑客组织幕后指使者的猜测。小编觉得大伙儿不应去探究四大传奇究竟是否与中国政府有关,本文目的是带领广大网络安全爱好者回顾一下这四大黑客传奇(传说),从他们的背景、攻击对象和攻击手段等角度比较和研究,能有所收获。

NO.1 APT1—黑客组织中的“大哥大”

知名度:★★★★★

攻击技巧:★★★★

攻击范围:★★★★

曝光单位:曼迪昂特

1.背景介绍

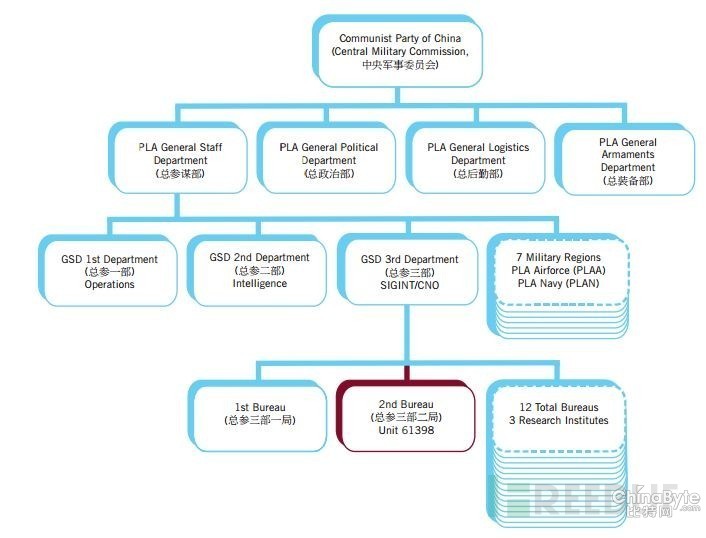

APT1,特指解放军总参三部二局(61398部队)。曼迪昂特指出,APT1可能是中国政府资助的一个最持久的执行者;它是20多个来自中国的APT组的其中一组,其成员至少从2006年起就对广泛的受害者进行了网络间谍活动,在七年内攻击了全球150多个单位。下面我们可以通过一张组织结构图来了解61398部队在中国军队中的地位,可以毫不谦虚地讲,APT1应该是中国黑客组织中的“大哥大”。

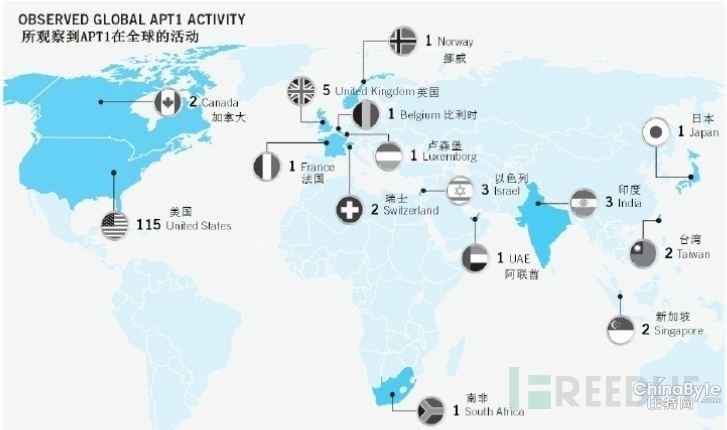

2.窃密对象APT1

所瞄准的大多是以英语为主要工作语言的机构。APT1受害机构中整整87%总部设在以英语为母语的国家,其中115 家在美国,7家在加拿大与英国。剩下的19个受害者,17 家以英语为主要工作语言。APT1从受害机构盗取数据的范围很广。他们所盗取的数据类型有:·产品开发及应用,包括测试结果资料、系统设计、产品手册、构件清单、以及相关模拟技术;

·制造工艺,例如专有生产过程描述、标准以及排放管理程序;

·商业计划,例如合同谈判立场定位与产品报价、法律事件、兼并、合资、收购等;

·政策定位与分析,例如白皮书、涉及高层人员的会议议程与纪要;

·高层雇员的电子邮件;

·用户密码以及网络架构资料。

3.攻击手法

第一步,通过发送鱼叉式钓鱼邮件引诱对方点击附件,一旦有人打开就装上后门软件。第二部,在通信过程中,使用HTTP之外其他一些协议来模仿合法的互联网数据流,从而达到隐藏通讯的目的。第三部,利用公开的工具软件来窃取被侵入系统的密码哈希值,以获取合法用户的密码,从而提升权限。第四部,利用工具进行系统和网络环境侦查活动,展开内部侦查,获取更多有价值信息。第五部,通过安装后门、获取凭证和登录门户网站等措施维持阵地,保障从外部持续、长期对侵入网络环境里关键系统的控制。第六步,在网络中寻窃取机密文件,压缩打包,利用FTP进行传输。

NO.2 Icefog(冰雾)—打响网络战中的“游击战”

知名度:★★★★

攻击技巧:★★★★

攻击范围:★★★

曝光单位:卡巴斯基

1.背景介绍

“Icefog”又是一个据称有中国背景的APT黑客组织,其活动追溯至2011年,攻击对象主要为日本和韩国。受害单位组合主要包括政府机构、军队承包商、海洋和造船公司、电信运营商、业界和高技术公司以及主流媒体。该组织目的性非常明确,擅长“游击战”(H&R),在获取机密信息之后会立即撤离,不留任何痕迹。由于卡巴斯基并没有直接拿出该组织与中国政府或军队有关的证据,因此并没有引起国内外媒体广泛关注。但从黑客行为、使用的工具以及攻击手段分析,不得不说与“中国”能够扯上关系。

2.窃密对象

卡巴斯基研究人员指出,Icefog的攻击目标主要位于韩国与日本。受到攻击的单位有韩国防工业承包商Lig Nex1以及Selectron公司,大宇造船公司(DSME Tech),韩进重工(Hanjin Heavy Industries),电信运营商韩国电信(Korea Telecom,),媒体公司富士电视(Fuji TV)以及日中经济协会。

3.攻击手法

Icefog攻击主要手段与APT1类似,主要是基于office、java漏洞的邮件和网页钓鱼,并结合社会工程学,对目标进行有组织、有目的和有规划的网络攻击。其中需要注意的是,该组织拥有大量MacOSX系统的漏洞库,而现在安全公司和大部分安全软件对MacOSX系统应用软件的漏洞监测并不到位,因此使用MacOSX系统的个人和组织应尤其注意。

NO.3 “隐匿山猫”(Hidden Lynx)—躲在隐形斗篷下的猫

知名度: ★★★

攻击技巧:★★★★★

攻击范围: ★★★★

曝光单位:赛门铁克

1.背景介绍

“隐匿山猫”组织是一支具有先进网络能力的专业黑客组织。他们曾经在水坑式钓鱼攻击中(watering hole)突破了Bit9用于标记恶意软件的数字签名。该组织采用“雇佣黑客作战”的方式,对广泛的政府和公司展开攻击。该组织能够在同一时间发动多线攻击,利用最先进的攻击技巧入侵世界上防护最坚固的单位,同时还能在短时间内改变战术从而实现既定目标。针对不同的目标他们会研究不同的木马,Backdoor.Moudoor被用做攻击大型公司,而Trojan.Naid则是攻击高价值目标时所用。该组织参与了2009年针对美国Google、Adobe等大型公司发起的网络攻击行动—“极光行动”(Operation Aurora)。

2.窃密对象

2011年11月以来,全世界上百个组织声称遭到了“隐匿山猫”的攻击。该组织攻击范围从商业机构到各级政府,排名前十的领域为:金融、教育、政府、信息、医疗、工程、法律、媒体、非政府组织和国防企业。受到影响的国家有美国(52.78%)、台湾(15.53%)、中国(9%)、香港、日本、加拿大、德国、俄罗斯等。·商业机密—该组织擅长攻击银行金融监管机构和商业组织,从中窃取机密信息,为涉及收购、股票交易的谈判提供重要情报参考。·科技机密—该组织还擅长攻击政府承包商,从中获取最新科学技术,以填补本国与外国之间的科技差距。

3.攻击手法

“隐匿山猫”主要攻击方式也是通过漏洞安装木马,但其使用的木马——Backdoor.Moudoor、Trojan.Naid、Backdoor.Vasport、Backdoor.Boda和Trojan.Hydraq可以说是“四大传奇”中技术含量最高的,而且在改变传统鱼叉式攻击转向“水坑式”攻击上,该组织也取得了成功。

NO.4 APT12—神出鬼没的“卡尔克”(Calc)

知名度:★★★★★

攻击技巧:★★★

攻击范围: ★★★★★

曝光单位:纽约时报

1.背景介绍

谈到APT12,自然会让人联想到与中国军方有关联的APT1,而且曼迪昂特一份报告中也指出,“中国有20个类似APT1的黑客组织”,APT12自然就是其中之一。自2012年10月《纽约时报》报导中国高官家族聚敛巨额财富的新闻之后,它的计算机系统遭到了中国黑客长达4个月的攻击,黑客入侵了系统窃取了新闻记者和雇员的密码,这一黑客组织被定义为APT12(Calc Team)。在沉寂了几个月之后,根据安全公司FireEye发布的报告,APT 12再度活跃,攻击者还更新了他们使用的来自Backdoor.APT.Aumlib和Backdoor.APT.Ixeshe恶意程序家族的黑客工具;时隔不久,这一组织又再次对俄罗斯G20峰会成员国发起的大量攻击,欧盟、俄罗斯、韩国等重要经济体的财政和金融部门都遭到了不同程度的攻击。

2.窃密对象

根据该组织历史攻击记录来看,其攻击目标主要为社交媒体、美台政府机构、大型公司和国防承包商。从这些目标中我们可以分析出,该组织主要是为了获取政府敏感文件、世界顶级科技以及经济类情报。3.攻击手法与上述三个黑客组织所用的方法有所不同的是,APT12擅长利用Dropbox等云存储工具开展攻击。攻击者通过注册一个攻击对象可能熟悉的Dropbox账号,并在空间里上传绑定了木马的合法文件,通过Dropbox自带的邮件发送功能向受害者发送分享链接,引诱对方下载点击。

综合各大安全公司的分析,APT12攻击流程可分为以下几步。

第二步,用搜集到的人员信息注册Dropbox(早先版本的Dropbox不需要邮件验证,因此可以利用任何伪造邮箱注册)

第三部,制作木马,将其连接绑定在wordpress等社交平台的博客之中,再利用博客设置转发数据。

第四步,找出一份可能在上述两者之间流通的合法pdf文档,绑定木马。

第五部,压缩PDF为ZIP格式从而绕过杀软查杀,上传至Dropbox。

第六步,利用Dropbox邮件分享功能发送给攻击对象,等待对方点击。

转载请注明: 文章转载自:爱思资源网 http://www.aseoe.com/show-31-64-1.html